۸ راه ساده و کاربردی برای هک کردن پسورد

اگر به شما بگویند که حسابتان در شرف هک شدن است، چه فکری میکنید؟ آیا یک هکر را به یاد میآورید که در جلو نمایشگری پر از متون دیجیتال ماتریکسی نشسته، و یا اینکه یک جوان ساکن در زیرزمین را که سه هفته است نور خورشید را ندیده، به یاد میآورید؟ نظرتان در رابطه با یک ابرکامپیوتر قدرتمند که سعی در هک تمام جهان دارد، چیست؟ در هر صورت در زیر قصد داریم تا 8 مورد از روش های رایج هک پسورد را برای شما بازگو کنیم. با ما همراه باشید.

تمام قضیه هک، پیرامون یک موضوع میچرخد: پسورد شما. اگر شخصی بتواند گذرواژه شما را حدس بزند، آنگاه دیگر نیازی به تکنیکهای عجیب و یا ابر رایانهها ندارد. بدین ترتیب فقط کافی است که هکرها به حساب شما وارد شده و همانند شما رفتار کنند. اگر پسورد شما کوتاه و ساده باشد، آنگاه احتمالا در آینده یکی از اهداف آسان هکرها خواهید بود.

هک دیکشنری (Dictionary Hack)

هک دیکشنری، اولین مورد از رایجترین روش های هک پسورد در مقاله ما است. چرا نام این روش، هک دیکشنری است؟ زیرا بهصورت خودکار تمامی واژههای درون یک دیکشنری از پیش تعریف شده، در این فرایند امتحان میشوند. این دیکشنری با آنچه که شما استفاده میکنید، متفاوت است.

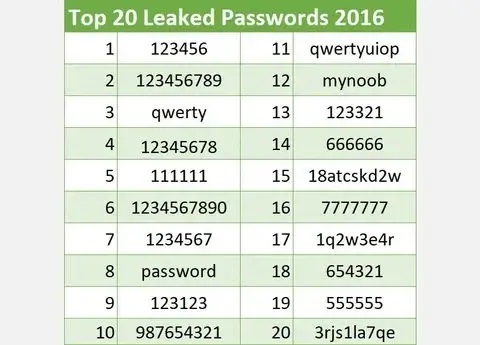

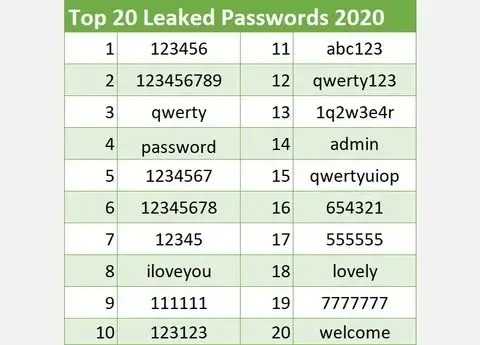

این دیکشنری یک فایل کوچک بوده که ترکیبی از پسوردهای رایج را در خود جای داده است. در جدول بالا سعی کردهایم تا لیستی از رایجترین گذرواژههای افشا شده در سال 2016 را به شما نشان دهیم. در زیر نیز لیستی از رایجترین گذرواژههای سال 2020، آورده شده است. بنابراین بهتر است که پسورد خود را شبیه به این موارد، انتخاب نکنید.

مزایا: سریع بوده و میتواند بهسرعت حسابهای با امنیت ضعیف را هک کند.

معایب: حتی پسوردهایی که کمی طولانیتر هستند، ایمن باقی خواهند ماند.

راهکار امنیتی: از یک پسورد قوی و یکبارمصرف برای هرکدام از حسابهای خود استفاده کنید. همچنین از یک مدیر گذرواژه نیز میتوانید بهره ببرید. این نرمافزارها به شما این امکان را میدهند که گذرواژههای خود را در داخل یک مخزن، نگهداری کنید. بنابراین برای هرکدام از حسابهای خود، میتوانید یک پسورد منحصربهفرد و فوی را استفاده کنید.

این مطلب را نیز بخوانید: مقایسه وایفای با دیتای موبایل: کدامیک امنیت بیشتری دارد؟

حمله جستوجوی فراگیر (Brute Force)

حمله جستوجوی فراگیر نیز یکی دیگر از روش های رایج هک پسورد است. در این روش، هکر تمامی ترکیبهای ممکن کاراکترها را امتحان میکند. گذرواژههای امتحان شده، از قوانین پیچیدگی نیز پیروی میکنند. این قوانین شامل یک حرف بزرگ، یک حرف کوچک، دسیمالهای عدد پی، سفارش پیتزای شما و … میشوند.

در حملات بروت فورس، ابتدا رایجترین ترکیبهای کاراکترهای عددی و الفبایی امتحان میشوند. این ترکیبهای عددی و الفبایی علاوه بر جدول مربوط به هک دیکشنری، مواردی همچون “1q2w3e4r5t” ،”zxcvbnm” و “qwertyuiop” را نیز شامل میشوند. کشف پسورد در این روش میتواند بسیار به طول بینجامد. البته طول این فرایند در حالت کلی، به پیچیدگی گذرواژه قربانی بستگی خواهد داشت.

مزایا: این روش از لحاظ تئوری و از آنجایی که تمامی ترکیبها را امتحان میکند، میتواند تمامی پسوردها را نیز بشکند.

معایب: بسته به طول و دشواری گذرواژه موردنظر، فرایند هک پسورد میتواند بسیار به طول بینجامد. متغیرهایی همانند “$”، “&” و یا “[ or ,}” را به رمز عبور خود اضافه کنید تا پیدا کردن پسورد شما، بسیار مشکل شود.

راهکار امنیتی: همیشه از یک ترکیب متغیر کاراکترها استفاده کنید. همچنین در صورت امکان جهت افزایش پیچیدگی، از نمادهای اضافی نیز بهره ببرید.

فیشینگ (Phishing)

این روش را نمیتوان دقیقا “هک” نامید، اما معمولا گرفتار شدن به یک حمله فیشینگ یا فیشینگ نیزهای، عاقبت چندان خوبی ندارد. میلیاردها ایمیل عمومی فیشینگ به انواع کاربران مختلف اینترنت در سرتاسر جهان، فرستاده میشوند. یک ایمیل فیشینگ در حالت کلی، کارکردی به شرح زیر دارد:

- قربانی ایمیلی را دریافت میکند. ظاهر این ایمیل بهگونهای است که انگار از جانب یک سازمان و یا کسبوکار بزرگ فرستاده شده است.

- ایمیل دروغین، توجه فوری کاربر را به خود جلب میکند. در چنین ایمیلهایی، لینکی به یک وبسایت قرار داده میشود.

- لینک به وبسایت در واقع لینک به یک پرتال جعلی است. البته این پرتال بهگونهای طراحی شده که دقیقا شبیه به وبسایت اصلی باشد.

- کاربران ناآشنا به این موضوع نیز اطلاعات ورود خود را وارد کرده و در ادامه یا به مسیری متفاوت راهنمایی شده و یا اینکه به آنها گفته میشود که مجددا تلاش کنند.

- حال اطلاعات کاربر دزدیده شده، به فروش میرسد و یا اینکه از آن سوءاستفاده میشود (شاید هم هر دو).

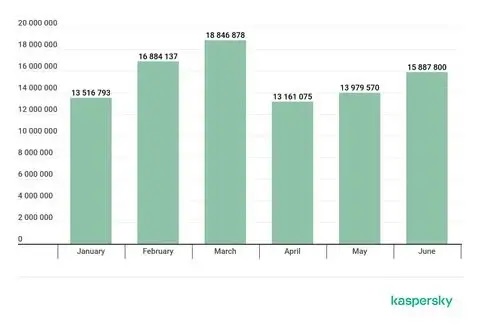

حجم ایمیلهای اسپم فرستاده شده در سطح جهان، همچنان بالا است. این ایمیلها بیش از نیمی از تمامی ایمیلهای فرستاده شده در سطح جهان را شامل میشوند. علاوه بر این، حجم بدافزارهای ضمیمه شده به آنها نیز بالا است. شرکت Kaspersky اعلام کرده که از ژانویه تا ژوئن 2020، بیش از 92 میلیون بدافزار به ایمیلها ضمیمه شدهاند. البته این تنها آمار مربوط به این شرکت است. طبیعتا عدد واقعی خیلی بیشتر است.

در سال 2017، بزرگترین حمله فیشینگ به یک صورتحساب جعلی مربوط میشد. در سال 2020 نیز فراگیری ویروس کرونا باعث به وجود آمدن یک تهدید فیشینگ جدید شد. در آوریل 2020؛ کمی پس از اینکه بسیاری از کشورها گرفتار ویروس کرونا شدند، گوگل اعلام کرد که روزانه 18 میلیون ایمیل اسپم و فیشینگ حاوی بدافزار با مضمون کووید 19 را، بلاک میکند. اکثر این ایمیلها از وجهه سازمانهای دولتی و یا ارگانهای سلامت استفاده کرده تا بدین ترتیب قربانیها در برابر آنها موضع نگیرند.

مزایا: مهاجم در ابتدا میتواند به اطلاعات ورود قربانی (از جمله پسورد وی) دسترسی پیدا کند. این روش نرخ موفقیت بالایی دارد. در آن میتوان بهراحتی سرویسهای خاصی را هدف قرار داد و یا حتی با فیشینگ نیزهای، اشخاص خاصی را نیز هدفگیری کرد.

معایب: ایمیلهای اسپم بهراحتی فیلتر میشوند. دامنههای اسپم در لیست سیاه قرار گرفته و شرکتهای بزرگی همانند گوگل، بهطور مداوم سپرهای محافظتی خود را بهروز میکنند.

راهکار امنیتی: سعی کنید که ایمیلهای فیشینگ را بهتر بشناسید. فیلتر اسپم سرویس ایمیل خود را بر روی بالاترین تنظیمات خود قرار داده و یا اینکه یک لیست سفید را از فرستندههای دلخواه خود ایجاد کرده و سپس آن را فعال کنید. از یک بررسی کننده لینک بهره ببرید. بدین ترتیب پیش از کلیک کردن میتواند از خطرناک بودن یک لینک، مطلع شوید.

این مطلب را نیز بخوانید: چگونه امنیت حساب واتسآپ خود را افزایش دهیم؟

مهندسی اجتماعی (Social Engineering)

مهندسی اجتماعی نیز یکی دیگر از روش های رایج هک پسورد به شمار میآید. البته این موضوع ربط چندانی به نمایشگر گجتهای هوشمند ندارد. این فرایند در اصل یک نوع فیشینگ است. یکی از ارکان اصلی یک بازرسی امنیتی، این است که آنچه را که نیروهای کار میفهمند، اندازهگیری کرد. در این مورد، یک شرکت امنیتی به کسبوکاری که مشغول بازرسی آن است، تلفن میکند. هکر به شخصی که پشت تلفن است، میگوید که آنها تیم جدید پشتیبانی بوده و جهت انجام کار خاصی، به آخرین گذرواژه نیاز دارند. در چنین مواقعی، یک قربانی ناآشنا، بدون تفکر، پسورد را به هکر تحویل میدهد.

چیزی که ترسناک بوده، سابقه این روش است. مدیریت اجتماعی، قرنها است که وجود دارد. چنین حیله و ترفندهایی، راهکارهای رایجی هستند. تنها روش مقابله با این موضوع نیز، آموزش و آگاهیبخشی است. دلیل این قضیه این است که هکر همیشه مستقیما پسورد را درخواست نمیکند. حتی امکان دارد که هکر خود را یک لولهکش و یا برقکار معرفی کرده و سعی داشته باشد که به یک ناحیه ایمن از ساختمان، نفوذ کند و …

مزایا: مهندسان اجتماعی حرفهای، میتوانند اطلاعات باارزشی را از اهداف مختلف، دریافت کنند. چنین افرادی تقریبا در کمین همگان بوده و در همهجا، حضوری مخفیانه دارند.

معایب: یک مهندسی اجتماعی نافرجام، میتواند گمانها را به سمت یک حمله قریبالوقوع، هدایت کند. همچنین مشخص نیست که آیا اطلاعات درستی ارائه شده یا خیر؟

راهکارهای امنیتی: این فرایند بر حیله و فریبکاری تکیه دارد. تا زمانی که قربانی به اوضاع مشکوک نشود، مهندسی اجتماعی نیز بابت میل هکر پیش میرود. آموزش و هشدارهای امنیتی، تاکتیکهایی هستند که میتوانند در این رابطه مؤثر باشند. اطلاعات شخصی که میتوانند در آینده علیه شما استفاده شوند را به کسی ندهید.

جدول رنگینکمانی (Rainbow Table)

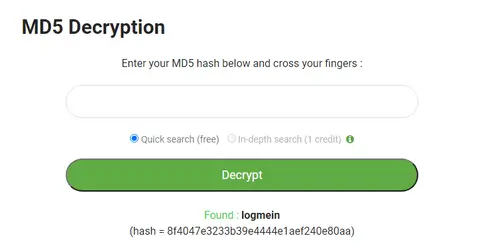

جدول رنگینکمانی معمولا یک حمله آفلاین به پسورد کاربران محسوب میشود. بهعنوان مثال، یک مهاجم، لیستی از نام کاربری و گذرواژهها را به دست آورده است، اما آنها رمزنگاری شدهاند. اینها همان کدهای هش هستند؛ یعنی اینکه کاملا از گذرواژه اصلی، متفاوت هستند. بهعنوان نمونه، پسورد شما “logmein” است. حال هش MD5 برای این گذرواژه، برابر با “8f4047e3233b39e4444e1aef240e80aa” است.

این کاراکترها برای ما نامفهوم هستند. اما در موارد خاصی، هکر یک لیست از پسوردهای ساده را از یک الگوریتم هشینگ، عبور میدهد. بدین ترتیب معادلهای یک فایل پسورد رمزنگاری شده، معلوم میشوند. در مواردی دیگر نیز الگوریتم رمزنگاری، آسیبپذیر بوده و به همین دلیل، طیف گستردهای از پسوردها شکسته شدهاند. به همین دلیل است که ما هش MD5 واژه “logmein” را میدانیم.

این همان جایی است که جدول رنگینکمانی وارد عمل میشود. بهجای اینکه صدها پسورد بالقوه پردازش شده و با هش خروجی خود تطبیق داده شوند، یک جدول رنگینکمانی مورد استفاده قرار میگیرد. جدول رنگینکمانی یک مجموعه بزرگ از مقادیر هش از پیش پردازش شده مخصوص الگوریتم را در خود جای میدهد. استفاده از این روش باعث میشود تا زمان موردنیاز جهت شکستن یک پسورد هش شده، به شدت کاهش یابد. البته این حالت، ایدئال نیست. هکرها میتوانند جداول رنگینکمانی از پیش پر شده را که حاوی میلیونها ترکیب بالقوه هستند، خریداری کنند.

مزایا: میتوان گذرواژههای پیچیده را طی مدت زمان کوتاهی، به دست آورد. بنابراین هکر در ارتباط با سناریوهای امنیتی مشخصی، قدرت مانور زیادی خواهد داشت.

معایب: نگهداری از جدول رنگینکمانی، نیازمند فضای ذخیرهسازی بسیاری است (گاهی اوقات به چند ترابایت میرسد). همچنین هکرها به مقادیر موجود در یک جدول محدود میشوند. در غیر این صورت باید یک جدول دیگر اضافه کنند.

راهکارهای امنیتی: جدول رنگینکمانی پتانسیل بسیاری دارد. وبسایتهایی که از SHA1 و MD5 بهعنوان الگوریتم هشینگ پسورد خود استفاده میکنند، زیاد مطمئن نیستند. از وبسایتهایی که شما را به گذرواژههای کوتاه و یا کاراکترهای خاصی محدود میکنند، استفاده نکنید. همیشه از یک پسورد پیچیده بهره ببرید.

این مطلب را نیز بخوانید: امنیت شبکه وایفای شما در چه حدی است و چگونه میتوان آن را ارتقا داد؟

بدافزار/کلیدنگار

استفاده از بدافزار و یا کلیدنگارها (Keylogger) نیز یکی دیگر از روش های هک پسورد است. بدافزارها در همهجا وجود داشته و میتوانند صدمات زیادی را وارد کنند. اگر بدافزار مهاجم، به یک کلیدنگار نیز مجهز باشد، آنگاه میتوان گفت که تمامی حسابهای شما، در معرض خطر قرار دارند. البته بدافزارها میتوانند اطلاعات شخصی شما را نیز مورد هدف قرار داده و یا اینکه با استفاده از یک تروجان، اعتبارنامههای شما را به سرقت ببرند.

مزایا: هزاران نوع بدافزار وجود دارند. بسیاری از آنها قابل شخصیسازی بوده و چندین روش تحویل ساده را ارائه میدهند. بسیاری از قربانیها در مقابل حداقل یک نوع بدافزار، آسیبپذیر هستند. بدافزارها میتوانند مخفی باقی بمانند، بدین ترتیب امکان جمعآوری اطلاعات بیشتری وجود دارد.

معایب: این احتمال وجود دارد که بدافزارها کار نکرده و یا اینکه پیش از دسترسی به دادهها، قرنطینه شوند. هیچ ضمانتی وجود ندارد که دادهها به دست آمده، مفید باشند.

راهکارهای امنیتی: یک نرمافزار امنیتی نصب کرده و مرتبا آن را بهروزرسانی کنید. به منبع دانلودهای خود، دقت کنید. در هنگام نصب اپلیکیشنها، مراقب نصب بستههای نرمافزاری پیشنهادی و … باشید. مراقب وبسایتهای مورد بازدید خود باشید. از ابزارهای بلاک اسکریپت جهت متوقف کردن اسکریپتهای مخرب، استفاده کنید.

استفاده از عنکبوت (Spidering)

Spidering (اسپایدرینگ) به حمله دیکشنری که پیشتر بدان اشاره کردیم، مربوط میشود. اگر هکری یک مؤسسه و یا کسبوکار خاصی را مورد هدف قرار دهد، آنگاه احتمالا از گذرواژههایی استفاده میکند که به خود آن کسبوکار مربوط باشند. هکر میتواند عبارات مربوطه را خوانده و جمعآوری کند و یا اینکه از یک عنکبوت جستوجو جهت انجام این کار، بهره ببرد.

شاید پیشتر نام “عنکبوت” را شنیده باشید. این عنکبوتهای جستوجو، بسیار به خزندههایی که در اینترنت به جستوجو پرداخته و سپس محتوا را برای موتورهای جستوجو فهرست میکنند، شبیه هستند. در ادامه لیست کلمات شخصیسازی شده، علیه حسابهای کاربر استفاده شده تا بدین ترتیب بتوان پسورد درست را پیدا کرد.

مزایا: پتانسیل این را دارد که قفل حساب افراد بالا رده یک سازمان را باز کند. استفاده از آن و همچنین توسعه دیکشنری حمله در این روش، نسبتا آسان است.

معایب: اگر شبکه سازمانی بهخوبی پیکربندی شده باشد، آنگاه این روش بیحاصل خواهد بود.

راهکار امنیتی: بازهم میگوییم که از گذرواژههای قوی و یکبارمصرف استفاده کنید. سعی کنید که پسورد شما از رشتههای تصادفی تشکیل شده باشد و خبری از مشخصات، کسبوکار، سازمان و … شما در آن نباشد.

نگاه از پشت (Shoulder Surfing)

گزینه آخر یکی از سادهترینها است. اگر مشغول تایپ پسورد خود بوده و سپس شخصی دیگر نیز از روی شانه شما، پسورد وارد شده را نگاه کند چه؟ شاید این قضیه خندهدار به نظر برسد، اما در هر صورت رخ میدهد. اگر در کافه وسط شهر بوده و اطراف شما نیز شلوغ باشد، آنگاه شاید زیاد به محیط پیرامون خود توجه نکنید. در چنین حالتی، اشخاص میتوانند به شما نزدیک شده و گذرواژه شما را در حین تایپ، یادداشت کند.

مزایا: جهت دزدیدن گذرواژه، به فناوری بالایی احتیاج نیست.

معایب: پیش از پی بردن به پسورد، باید هویت شخص موردنظر را مشخص کنید. شاید هویت سوژه شما در جریان سرقت، فاش شود.

راهکارهای امنیتی: در هنگام تایپ رمز عبور خود، مراقب اطرافیان باشید. کیبورد خود را پوشانده و سعی کنید که در هنگام تایپ، کلیدهای انتخاب شده برای سایرین، مشخص نباشند.

این مطلب را نیز بخوانید: هر آن چیزی که میبایست در رابطه با هکر شدن بدانید!

همیشه از یک رمز عبور قوی، منحصربهفرد و یکبارمصرف استفاده کنید

در بالا سعی کردیم تا روش های هک پسورد را برای شما بازگو کنیم. حال چگونه از دزدیده شدن رمز عبور خود، جلوگیری میکنید؟ جواب قطعی این است که شما نمیتوانید امنیت خود را 100 درصد تأمین کنید. ابزارهای مورد استفاده هکرها همیشه در حال تغییر هستند. اما در هر صورت میتوانید از شدت این موضوع بکاهید. در نهایت اینکه استفاده از پسوردهای قوی، منحصربهفرد و یکبارمصرف، برای شما ضرری نخواهد داشت.

نوشته 8 راه ساده و کاربردی برای هک کردن پسورد اولین بار در اخبار فناوری و موبایل پدیدار شد.