همه ما در روز انبوهی از ایمیلهای اسپم در اینباکسهای شخصی و کاری خود دریافت میکنیم. این اسپمها محتواهای مختلفی دارند: از دعوتنامههایی برای شرکت در کنفرانسهایی که هرگز نخواهیم رفت و آگهیهای تبلیغاتی برای کالاها و خدمات گرفته تا پیامهای جعلیِ نهچندان بیآزار در خصوص برد لاتاری یا درخواست کمک (معمولاً در قالب انتقال پول).

به گزارش روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ اسپمرها برای همه مینویسند، دانشجویان، زنان خانهدار، مدیرعاملان اجرایی. در ادامه با ما همراه شوید تا نگاهی بیاندازیم بر اسپمهایی که راه به اینباکس مدیرعامل اجرایی شرکت کسپرسکی پیدا کردهاند. البته که یوجین کسپرسکی هرگز اکثر این پیامها را نمیبیند (آنها به صورت خودکار به سطلزباله فرستاده میشوند).

برخی آمار و ارقام

ما اسپمِ میلباکس یوجین را به چندین گروه تقسیم کردیم. بزرگترین دستهبندی (تقریباً یکسوم کل پیامها) اسپم B2B[1]. این شامل آفرهای تجاری از سوی شرکتها، دعوت به کنفرانسها و درخواستهایی برای نشست یا تماس تلفنی میشود.

در جایگاه دوم، اقدامات فیشینگ قرار دارد؛ اقداماتی جهت استخراج اطلاعات شخصی یوجین کسپرسکی. جایگاه سوم نیز به کلاهبرداری ۴۱۹ (advance-fee scams) اختصاص دارد.

اسپم رایج کسب و کار

آگهیهای ناخواسته برای سرویسهای B2B و رویدادها نوعِ تقریباً بیآزارِ اسپم محسوب میشوند. بسیاری از ایمیلهای این دستهبندی، آفرهای تبلیغاتیِ اصل، دعوتنامههایی جهت حضور در کنفرانسها و غیره هستند. برخی از آنها ممکن است حتی مورد علاقهی همکاران یوجین نیز قرار گیرند اما خود او معمولاً فقط در رویدادهای صنعتی بزرگ حضور پیدا میکند. علاوه بر این، او نمیتواند تعداد بیشمارِ پیشنهادات کاری را پردازش کند حتی اگر هم قرار بود کل زمان خود را برای آنها بگذارد. از این رو، چنین پیامهایی نهایتاً سر و کارشان به فولدر اسپم میافتد. اسپم کاری اغلب شخصیسازی میشود: نویسندگان تأکید میکنند که این آفر مختص مدیرعامل اجرایی شرکت کسپرسکی است و در چنین پیشنهادات کاری اسم فرد به طور خاص ذکر میشود؛ اما این باعث نمیشود که آنها از چشمان تیز فیلتر اسپم قسر در بروند.

با این حال میان پیامهای B2B، برخی وجود دارند که بیشتر شبیه به اسپمهای بیآزار هستند تا پیشنهادات جعلی و گمراهکننده. بعنوان مثال، نویسندگان ایمیل در اسکرینشات زیر به یوجین هشدار میدهند که این آخرین شانس او برای ثبتنام در یک وبینار است. آنها به وضوح امید دارند با ایجاد حس اضطرار در یوجین او را به انجام عملی عجلهای وادارند.

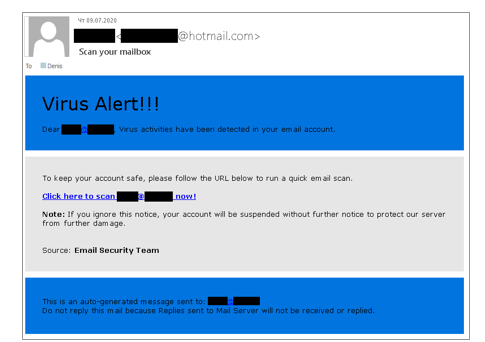

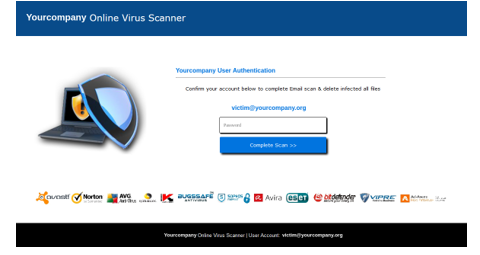

فیشینگ

دادههای شخصی مدیران ردهبالا بسیار باارزش است و از این رو یوجین در مقایسه با سایر کاربران اسپم فیشینگ بیشتری را دریافت میکند. بعنوان مثال، پیام زیر به نظر شبیه نوتیفیکیشن وویسمیل است. جای تعجبی هم ندارد که یوجین برای گوش دادن به آن باید اطلاعات محرمانهی اکانت خود را وارد کند.

اسپم نیجریهای

یوجین همچنین در مقایسه با یک کاربر متوسط، ایمیلهای کلاهبرداری ۴۱۹ بیشتری دریافت میکند. این آفرها نه تنها شامل مسائل ارث و میراث میشود که همچنین (برای مثال) پرداخت بدهیهایی (بنا بر اظهارات، بسیار کلان هستند) که یوجین به شرکتش دارد را نیز دربرمیگیرد. به احتمال زیاد، کلاهبرداران امید دارند مدیر عامل اجرایی یک شرکت جهانی به چیزی غیر از پرداخت مقدار کمی از مبلغ (پیش از موعد) فکر نمیکند و دلیلش هم این است که میخواهد واسطهای را به روی کار بیاورد؛ اصلاً هدف اصلی چنین پیامهایی همین است.

جمعآوری کمکهای مالی

نوع دیگر اسپم که جا دارد از آن صحبت کنیم، ایمیلهایی هستند که به جمعآوری کمکهای مالی مربوط میشوند (ظاهراً برای اقوام بیمار). چرا میگوییم ظاهراً؟ بسیارخوب، با جستجوی شماره کارت جهت دریافت کمکهای مالی متوجه شدیم صاحب آن، فرزند یا حیوانی بیمار داشته است. به عنوان شرکتی که از بسیاری از پروژههای خیریه پشتیبانی میکند خوب میدانیم چطور آنها را مورد ارزیابی قرار دهیم.

باجافزار

مورد دیگر که سر و کارش به اسپم یوجین میافتد، بلکمیلی آشکارا است. اما برخلاف اینکه کاربر متوسط غالباً با افشای رازهای شخصی مورد تهدید واقع میشود، مدیر عامل اجراییِ ما را با افشای اطلاعاتی تهدید میکنند. بگذارید یک نمونه بیاوریم: «کامپیوتر شما توسط تیم من آلوده شده است و ما توانستیم هم به آن سیستم و هم اطلاعات شما دسترسی پیدا کنیم». اگر میخواهید همچنان همهچیز راز بماند، به شدت توصیه میکنیم 200 دلار به کیفپول بیتکوین ما انتقال دهید. البته که هیچ آلودگیای در کار نبود.

ایمیلهایی از سوی افراد غریبه

دستهبندی جداگانهای از اسپم در میلباکس یوجین تشکیل میشود از پیامهایی که ما معمولاً به آنها میگوییم «ایمیلهایی از سوی افراد غریبه». اینها پیامهایی هستند که در آنها، فرستنده رک و راست حرفش را میزند، با اشیاق از تهدیدها میگوید یا آنچه فکر میکند آفر خوبیست را بیان میکند. برای مثال، (از بین کلی موارد دیگر) ما ایمیلی پیدا کردیم با عنوان «افراد بیخانمان به جای شما به زندان خواهند رفت» که در آن به یوجین –مدیر شرکت بزرگ بینالمللی- پاسپورت تقلبی پیشنهاد داده شده بود. به مدیرعامل اجرایی ما خبر رسید که مخترعی اهل کنتاکی چیزی ساخته که حتی کاخ سفید را هم نگران کرده بود.

در همین اثناء، نویسنده پیام بعدی میترسد کسی از طریق تلویزیون موبایل و فرکانسهای مختلف رادیویی دادههایش را سرقت کرده و رئیس ما را با یک رقیب گیج میکند.

تخیل برخی درخواستکنندگان رشکبرانگیز است اما این باعث نمیشود ترکیبهایی که با هوشمندی و ذکاوت تمام درست کردهاند اسیر کام بزرگ فولدر اسپم نشوند.

اسپم کروناویروس

مانند هر موضوع داغی، پاندمی ویروس کرونا آهنربای اسپم بوده و هست. ما در فولدر اسپم یوجین آگهیهایی برای ماسک، ونتیلاتورهای شخصی، سمینارها و کنفرانسهای آنلاین مرتبط با این ویروس و موارد دیگر پیدا کردیم.

ما ایمیلهایی در مورد پاندمی کرونا دریافت کردیم که در تمامی این دستهبندیهای اصلی اسپم وجود داشتند (B2B، کلاهبرداری ۴۱۹، پیامهایی از سوی کارخانههای چینی و ...). تحلیل تمامی ایمیلهای ناخواستهی اخیر نشان میدهد که بیش از نیمی از آنها به ویروس کرونا مربوط میشوند.

واغ واغ پای درخت اشتباه

در فولدر اسپم مدیر عامل اجراییمان آقای یوجین کسپرسکی همهچیز پیدا شد؛ از سمینارهایی برای حسابداران، وعده درآمد نجومی گرفته تا آگهیهایی از سوی فروشگاههایی که سعی میکنند جذب مشتری کنند. چنین پیامهایی برای همه فرستاده میشوند پس تعجبی ندارد که یوجین نیز آنها را دریافت کند. یوجین به دلایلی حتی بیش از سایرین اسپم دریافت میکند: یکی از دلایل این است که آدرس ایمیل کاریِ یوجین را میشود براحتی پیدا کرد و آنهایی که از آن استفاده میکنند افرادیاند که واقعاً قصد دارند با این شرکت ارتباط بگیرند اما دقیقاً نمیدانند با چه فرد خاصی در شرکت طرف هستند. دلیل دیگر اینکه، خیلیها هیجان دارند به کسی حمله کنند که اسمش مساویست با نابودی جرایم سایبری! علاوه بر اینها، اگر حمله به مهرهی اصلی موفقیتآمیز باشد سود بدستامده نجومی خواهد بود. به طور کلی همین موارد است که به اسکمرها و اسپمرها انگیزه میدهد تا مدام روی دکمه ارسال کلیک کنند.