نشریه امریکایی MOTHERBOARD مدعی شد هدف اصلی عاملان حمله سایبری جمعه شب، ایران و روسیه بوده است.

هکرها در گفتوگو با این نشریه مدعی شدهاند که هدف از این حملات تنها انتقال یک پیام بوده است (آنها با انتشار پرچم امریکا نوشته بودند که در انتخابات ما خرابکاری نکنید).

هکرها همچنین مدعی شدهاند که بسیاری از سیستمهای آسیبپذیر در کشورهای مختلف از جمله در امریکا، انگلستان و کانادا را شناسایی کرده اما تنها به روسیه و ایران حمله کردند. هکرها گفتهاند :«بر اثر تلاشهای ما، تقریبا هیچ سیستم آسیب پذیر دیگری در جهان باقی نمانده است».

توضیحات پلیس فتا درباره اختلال در شبکه اینترنت کشور + هشدار

رئیس مرکز تشخیص و پیشگیری پلیس فتای ناجا اعلام کرد که اختلال در سرویس اینترنت کشور صرفاً قطعی و کندی ارتباطات را در پی داشته و هیچگونه دسترسی غیرمجاز یا نشت اطلاعاتی درپی آن رخ نداده است.

به گزارش آژانس خبری فناوری اطلاعات و ارتباطات (ایستنا)، سرهنگ علی نیکنفس با اشاره به اختلال رخ داده در سرویس اینترنت کشور گفت: بررسیهای اخیر تیم تالوس که مرجع تهدیدشناسی و امنیت تجهیزات سیسکو است، نشان دهنده وجود این نقص امنیتی در بیش از 168 هزار ابزار فعال در شبکه اینترنت بوده است و این حمله سایبری ناشی از آسیب پذیری امنیتی در سرویس پیکربندی از راه دور تجهیزات سیسکو بوده و با توجه به اینکه روترها و سوئیچ های مورد استفاده در سرویس دهندههای اینترنت و مراکز داده نقطه گلوگاهی و حیاتی در شبکه محسوب میشوند ایجاد مشکل در پیکربندی آنها تمام شبکه مرتبط را به صورت سراسری دچار اختلال کرده و قطع دسترسی کاربران این شبکهها را در پی داشته است.

وی افزود: حدود یکسال قبل نیز شرکت مورد نظر هشداری مبنی بر جستجوی گسترده هکرها به دنبال ابزارهایی که قابلیت پیکربندی از راه دور(smart install client) بر روی آنها فعال است را منتشر کرده بود.

به گفته سرهنگ نیکنفس، چنانچه قبلا نیز مکرراً تاکید شده است مسئولان فناوری اطلاعات سازمانها و شرکتها باید مستمراً رصد و شناسایی آسیبپذیریهای جدید و رفع آنها را در دستور کار داشته باشند تا چنین مشکلاتی تکرار نشود.

رئیس مرکز تشخیص و پیشگیری پلیس فتا ناجا با بیان اینکه هکرها میتوانند با سوءاستفاده از آسیبپذیری شناسایی شده علاوه بر سرریز بافر به حذف و تغییر پیکربندی سوئیچها و روترهای سیسکو و کارانداختن خدمات آنها اقدام نمایند و همچنین قابلیت اجرای کد از راه دور بر روی آنها را داشته باشند، افزود: در اقدام فوریتی توصیه میشود مدیران شبکه سازمانها و شرکتها با استفاده از دستور"show vstack " به بررسی وضعیت فعال بودن قابلیت smart install client اقدام و با استفاده از دستور "no vstack" آنرا غیرفعال کنند.

وی ادامه داد: به علاوه با توجه به اینکه حمله مزبور بر روی پورت 4786TCPصورت گرفته است لذا بستن ورودی پورت مزبور بر روی فایروالهای شبکه نیز توصیه میشود. در مرحله بعد و در صورت نیاز به استفاده از ویژگی پیکربندی راه دور تجهیزات مزبور، لازم است به روز رسانی به آخرین نسخههای پیشنهادی شرکت سیسکو و رفع نقص امنیتی مزبور از طریق آدرس پیش گفته انجام شود.

نیکنفس خاطرنشان شد: برابر اعلام مرکز ماهر وزارت ارتباطات و فناوری اطلاعات تا این لحظه، سرویس دهی شرکتها و مراکز داده بزرگ از جمله افرانت، آسیا تک، شاتل، پارس آنلاین و رسپینا به صورت کامل به حالت عادی بازگشته است و اقدامات لازم جهت پیشگیری از تکرار رخداد مشابه انجام شده است.

وی ادامه داد: همچنین پیشبینی میشود که با آغاز ساعت کاری سازمانها، ادارات و شرکتها، شمار قابل توجهی از این مراکز متوجه وقوع اختلال در سرویس شبکه داخلی خود گردند. لذا مدیران سیستمهای آسیب دیده باید با استفاده از کپی پشتیبان قبلی، اقدام به راهاندازی مجدد تجهیزات خود نمایند یا در صورت عدم وجود کپی پشتیبان، راهاندازی و پیکربندی تجهیزات مجددا انجام پذیرد.

براساس اعلام مرکز اطلاع رسانی فتا، نیکنفس با اشاره به اینکه قابلیت آسیبپذیر smart install client نیز با اجرای دستور "no vstack" غیر فعال شود، تاکید کرد: لازم است این تنظیم بر روی همه تجهیزات روتر و سوئیچ سیسکو (حتی تجهیزاتی که آسیب ندیدهاند) انجام گردد. توصیه میگردد در روتر لبه شبکه با استفاده ازفهرست کنترل دسترسی(ACL )ترافیک ورودی 4786 TCP نیز مسدود گردد.

رئیس مرکز تشخیص و پیشگیری پلیس فتای ناجا اضافه کرد: مجددا تاکید میگردد که مسئولان فناوری اطلاعات سازمانها و شرکتها باید نسبت به بررسی مستمر آخرین آسیب پذیرهای سامانهها و ابزارها اقدام و نسبت به بروز رسانی و رفع نواقص احتمالی در اسرع وقت اقدام نمایند.

مرکز ماهر: با استفاده از کپی پشتیبان قبلی، اقدام به راه اندازی مجدد تجهیزات سیسکو نمایید

مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانهای در پی بروز اختلالات سراسری در سرویس اینترنت و سرویس های مراکز داده داخلی اطلاعیه دیرهنگامی را منتشر کرد.

در متن این اطلاعیه آمده است: در پی بروز اختلالات سراسری در سرویس اینترنت و سرویس های مراکز داده داخلی در ساعت حدود 20:15 مورخ 17/1/97، بررسی و رسیدگی فنی به موضوع انجام پذیرفت. در طی بررسی اولیه مشخص شد این حملات شامل تجهیزات روتر و سوئیچ متعدد شرکت سیسکو بوده که تنظیمات این تجهیزات مورد حمله قرار گرفته و کلیه پیکربندی های این تجهیزات (شامل running-config و startup-config) حذف گردیده است. در موارد بررسی شده پیغامی با این مذمون در قالب startup-config مشاهده گردید:

دلیل اصلی مشکل، وجود حفره ی امنیتی در ویژگی smart install client تجهیزات سیسکو می باشد و هر سیستم عاملی که این ویژگی بر روی آن فعال باشد در معرض آسیب پذیری مذکور قرار داشته و مهاجمین می توانند با استفاده از اکسپلویت منتشر شده نسبت به اجرای کد از راه دور بر روی روتر/سوئیچ اقدام نمایند.

لازم است مدیران سیستم با استفاده از دستور "no vstack" نسبت به غیرفعال سازی قابلیت فوق (که عموما مورد استفاده نیز قرار ندارد) بر روی سوئیچ ها و روترهای خود اقدام نمایند، همچنین بستن پورت 4786 در لبهی شبکه نیز توصیه می شود. در صورت نیاز به استفاده از ویژگی smart install، لازم است بروزرسانی به آخرین نسخه های پیشنهادی شرکت سیسکو صورت پذیرد. جزییات فنی این آسیب پذیری و نحوه ی برطرف سازی آن در منابع زیر آمده است: https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170214-smi https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2#fixed در این راستا به محض شناسایی عامل این رخداد، دسترسی به پورت مورد استفاده توسط اکسپلویت این آسیب پذیری در لبه شبکه زیرساخت کشور و همچنین کلیه سرویس دهنده های عمده ی اینترنت کشور مسدود گردید.

تا این لحظه، سرویس دهی شرکت ها و مراکز داده ی بزرگ از جمله افرانت، آسیا تک، شاتل، پارس آنلاین و رسپینا بصورت کامل به حالت عادی بازگشته است و اقدامات لازم جهت پیشگیری از تکرار رخداد مشابه انجام شده است. لازم به توضیح است متاسفانه ارتباط دیتاسنتر میزبان وب سایت مرکز ماهر نیز دچار مشکل شده بود که در ساعت ۴ بامداد مشکل رفع شد.

همچنین پیش بینی می گردد که با آغاز ساعت کاری سازمان ها، ادارات و شرکت ها، شمار قابل توجهی از این مراکز متوجه وقوع اختلال در سرویس شبکه ی داخلی خود گردند. لذا مدیران سیستم های آسیب دیده لازم است اقدامات زیر را انجام دهند: با استفاده از کپی پشتیبان قبلی، اقدام به راه اندازی مجدد تجهیز خود نمایند یا در صورت عدم وجود کپی پشتیبان، راه اندازی و تنظیم تجهیز مجددا انجام پذیرد. قابلیت آسیب پذیر smart install client را با اجرای دستور "no vstack" غیر فعال گردد. لازم است این تنظیم بر روی همه تجهیزات روتر و سوئیچ سیسکو (حتی تجهیزاتی که آسیب ندیده اند) انجام گردد. رمز عبور قبلی تجهیز تغییر داده شود. توصیه می گردد در روتر لبه شبکه با استفاده از ACL ترافیک ورودی 4786 TCP نیز مسدود گردد. متعاقباً گزارشات تکمیلی در رابطه با این آسیب پذیری و ابعاد تاثیرگذاری آن در کشور و سایر نقاط جهان توسط این مرکز منتشر خواهد شد.

جهرمی تاکید کرد: ضرورت تجدیدنظر در نظام های پیشگیری از حملات سایبری/ رسپینا جزو ۱۰ شرکت متاثر از این حملات در دنیا بود

وزیر ارتباطات و فناوری اطلاعات با توجه به حمله سایبری شب گذشته به ضرورت تجدید نظر در نظام های پیشگیری از حملات سایبری تاکید کرد.

محمد جواد آذری جهرمی ظهر امروز در ارتباطی زنده با اخبار شبکه یک سیما توضیحاتی در خصوص حمله سایبری شب گذشته ارایه کرد.

وی در ابتدای این گفتگو با اشاره به اینکه این حمله سایبری در کشورهای مختلف تاثیرات متفاوتی داشته است، گفت: کشورهای آمریکا و روسیه بیشترین تاثیر را از این حمله داشته اند و ایران با 2 درصد جز کشورهایی است که کمترین تاثیر از این حملات داشته است.

آذری جهرمی با بیان اینکه 195 هزار تجهیز شرکت سیسکو در کل دنیا مورد حمله قرار گرفته است، افزود: شرکت ایرانی رسپینا جز 10 شرکتی است که در دنیا بیشترین تاثیرات را از این حمله داشته اند.

وی با اشاره به اینکه در ایران نیز تهران با 555 تجهیز بیشترین تاثیر را از این حمله سایبری داشته است، گفت: این حمله باعث خارج شدن روترها و افت ترافیک در شبکه شد و در این حمله سرقت اطلاعاتی انجام نشده است .

وزیر ارتباطات و فناوری اطلاعات با عنوان اینکه دلیل این حمله یک اشکال امنیتی در تجهیزات سیسکو بوده است، خاطر نشان کرد: البته شرکت سیسکو در حدود 10 روز گذشته در این مورد تذکراتی داده بود و شرکت های ارتباطات زیرساخت، اپراتورهای تلفن همراه و برخی از شرکت های FCP به تذکرات توجه کردند و به همین دلیل در این حمله مشکلی برای این شرکت ها بوجود نیامد.

وی در پاسخ به سوالی درباره مسوولیت وزارت ارتباطات در این حوزه نیز گفت: وزارت ارتباطات در بخش هایی از شبکه که مسوولیت داشته این موارد را مدیریت کرده است و برای هسته اصلی شبکه ملی اطلاعات مشکلی بوجود نیامده است.

آذری جهرمی تصریح کرد: وزارت ارتباطات از طریق مرکز ماهر به تمام شرکت ها در این زمینه با درجه اهمیت بالا تذکر داده بود اما به دلیل تعطیلات نوروزی برخی از شرکت های شبکه خود را به صورت فریز قرار می دهند و تذکرات را جدی نمی گیرند، البته مرکز ماهر باید موضوع را به صورت ویژه برای این شرکت ها اعلام می کرد که این اقدام انجام نشده است.

وی با تاکید به اینکه به این موضوع رسیدگی می شود و با مسوولین این موضوع برخورد می شود، افزود: درنظام هایی که برای جلوگیری و پیشگیری از این حملات طراحی شده باید تجدید نظر کنیم و با استفاده از نظر کارشناسان این حوزه نظام پیشگیری چابکتری طراحی شود.

وزیر ارتباطات و فناوری اطلاعاتبا بیان اینکه شبکه با گذشت 2 ساعت به حالت عادی برگشت، افزود: دستوالعملی های امنیتی در این حوزه باید به روز شود و به توصیه های امنیتی شرکت های سازنده تجهیزات داخلی و خارجی حتما توجه شود.

اطلاعیه وزارت ارتباطات و فناوری اطلاعات درخصوص حمله سایبری به تجهیزات سیسکو

وزارت ارتباطات و فناوری اطلاعات با توجه به وقوع حمله سایبری شب گذشته به تجهیزات سیسکو اطلاعیه ای را به منظور تنویر افکار عمومی منتشر کرد.

به گزارش آژانس خبری فناوری اطلاعات و ارتباطات (ایستنا)، در این اطلاعیه آمده است:

1- جمعه هفدهم فروردین ماه حدود ساعت 21 برخی از سرویس های میزبانی شده در مراکز داده داخل کشور از دسترس خارج شدند.

2- پس از اطلاع، تیم اقدام سریع تشکیل و موضوع به سرعت بررسی و مشخص شد حمله سایبری به برخی از روترسوئیچ ها کم ظرفیت سیسکو که آسیب پذیر بوده اند صورت گرفته و این روترها به حالت تنظیم کارخانه ای بازگشته اند.

3- حمله مذکور ظاهراً به بیش از 200 هزار روتر سوئیچ در کل دنیا صورت گرفته و حمله ای گسترده بوده است، در کشور ما حدود 3500 روتر سوئیج مور حمله واقع شده که 550 فقره در تهران، 170 فقره استان سمنان، 88 فقره استان اصفهان بوده و بیشترین آسیب پذیری از نقطه تعداد در شرکت های رسپینا، ایزایران و شاتل رخ داده است، لیکن اختلال تعداد کمی روتر در برخی مراکز سرویس های پرکاربردی را از دسترس خارج کرد.

4- با تشکیل گروه های واکنش سریع و تلاش همه متخصصان و فعالان همه شرکت ها به سرعت اقدمات اجرایی آغاز شد و با توجه به اینكه برای فعالیت مجدد روترها نیاز به حضور فیزیکی کارشناسان بود با اقدام به موقع تاساعت 12 شب بیش از 95 درصد شبکه به حالت اولیه برگشت.

5- خوشبختانه با توجه به پیش بینی های لازم در زیرساخت ارتباطی کشور شبکه زیرساخت دچار هیچ اختلالی نشد و کمترین اختلال نیز در سه اپراتور تلفن همراه مراکز داده شرکت های پارس آنلاین و تبیان گزارش شد.

6- در خصوص منشا حمله از طریق مراکز بین المللی پیگیری لازم صورت می گیرد لیکن با توجه به اینکه در این حمله از پرچم کشور آمریکا و شعاری در خصوص عدم دخالت در انتخابات این کشور استفاده شده و همچنین زمان وقوع حمله که جمعه شب بوده است به نظر می رسد منشاء حمله از منطقه خاورمیانه نبوده است.

7- شرکت سیسکو 10 روز پیش موضوع آسیب پذیری روتر سوئیچ های مذکور را اعلام کرده بود لیکن به دلیل اینکه بسیاری از شرکت های خصوصی در ایام تعطیلات تغییر تنظیمات شبکه خود را در حالت فریز نگه داری می کنند و همچنین عدم اطلاع رسانی تاکیدی مرکز ماهر و عدم هشدار به این شرکت ها برای بروز رسانی تنظیمات شبکه خود منجر به آسیب پذیری شبکه این شرکت ها شد.

8- براساس اعلام مرکزماهر، مرکز آپای دانشگاه همدان پیش از وقوع حمله موضوع را در دست تحلیل و پایش داشته و منتظر تکمیل پایش تجهیزات کشور بوده که متاسفانه قبل از تکمیل گزارش نهایی حمله مذکور اتفاق افتاد.

9- آنچه مشخص است در این حمله ظاهراً سازمان یافته علیرغم وجود نقاط مثبتی همچون واکنش سریع، عدم تاثیر پذیری هسته شبکه ملی اطلاعات در شرکت ارتباطات زیرساخت، عدم اختلال جدی شبکه سه اپراتور تلفن همراه و برخی از FCPها، متاسفانه ضعف اطلاع رسانی به موقع توسط مرکز ماهر و عدم وجود پیکره بندی مناسب در مراکز داده و سرویس دهندگان فناوری اطلاعات مستقر در این مراکز داده باعث تشدید عوارض این حمله شد و بر همین اساس اصلاحات لازم در مجموعه های مرتبط و نیز تذکرات لازم به بخش خصوصی اجرایی می شود.

حمله گسترده سایبری به سوئیچهای سیسکو در جهان

با حمله گسترده سایبری به سوئیچهای سیسکو در چند کشور از جمله ایران ، اختلال ارتباطاتی ایجاد شد و چندین دیتاسنتر همزمان از کار افتاد.

به گزارش خبرآنلاین، تالوس سکیوریتی پیشتر نسبت به وجود حفره ناشناخته در سوئیچهای سیسکو خبر داده بود و به سازمانهای استفاده کننده نسبت به حمله سایبری هشدار داده بود.

29 مارس اسکن انجام شده روی 8.5 میلیون دستگاه حکایت از وجود حفره روی 250 هزار سوئیچ داشت که به مالکان آن هشدار امنیتی داده شد.

سوء استفاده از پروتکل Smart Install، هنگام نصب از طریق کنسول روی دستگاه کلاینت Client توسط هکرها روی سوئیچهای سیسکو اعمال شده و پیشتر هکرهای دولتی روس از این روش برای حمله به تاسیسات هستهای و انرژی آمریکا بهره برده بودند.

ظاهرا پورت 4786 روی سوئیچها(مدلهای 2960، 4500، 3850، 3750،3560، 2975) به صورت دیفالت باز بوده و ادمینها نیز از موضوع خبر ندارند. هکرها نیز از طریق این پورت حمله تعریف شده را انجام داده و سوئیچها را به حالت کارخانهای بازگردادند و ادمینهای حمله شده را مجبور کردند تا تنظیمات بک آپ خود را استفاده کرده تا مشکل را حل کنند.

اواخر جمعه شب 17 فروردین اغلب دیتاسنترهای ایرانی که از سوئیچهای سیسکو استفاده میکنند، به دلیل در معرض حمله قرار گرفتن، به ناچار از کار افتاده یا به دستور ادمین برای جلوگیری از نابودی، دستور خاموش کردن را صادر کردند.

عذر خواهی پیام رسان سروش: مشکل ادمین ها حل شد

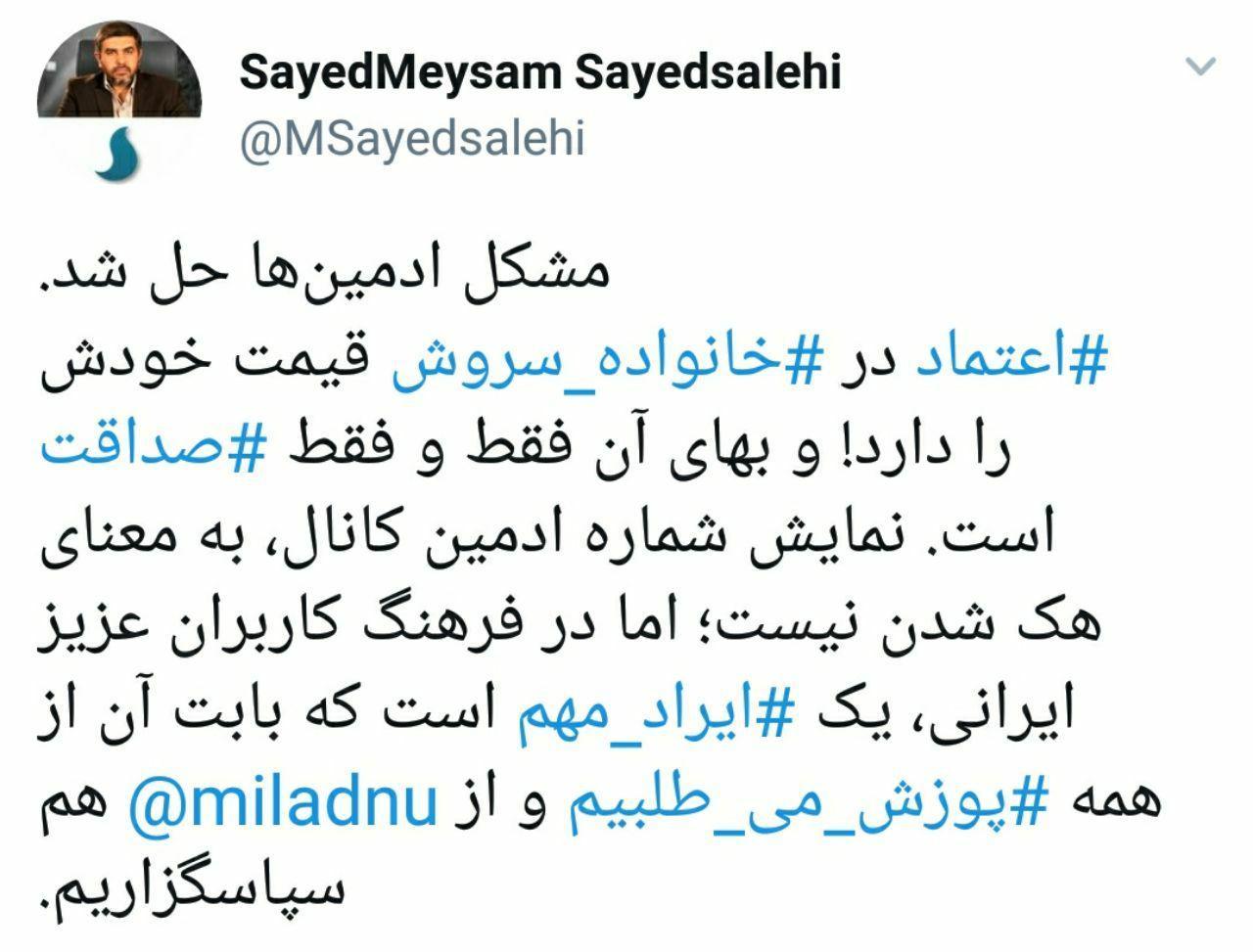

مدیرعامل پیام رسان سروش با انتشار پستی توییتری ضمن عذرخواهی از کاربران، از رفع مشکل لو رفتن اطلاعات ادمینها در این پیام رسان خبر داد.

اخیرا اخباری مبنی بر نمایش شماره ادمین کانالها در این پیام رسان منتشر شد که انتقاد کاربران را در پی داشت.

در پی انتشار این خبر سید میثم سید صالحی یکی از مسئولان سروش با انتشار پستی توییتری ضمن عذرخواهی از رفع این مشکل خبر داد. وی همچنین از یکی از فعالان فضای مجازی که درباره این مشکل اطلاع رسانی کرده بود تشکر کرد.

سید صالحی در توییتر خود نوشت: " مشکل ادمینها حل شد.اعتماد در خانواده سروش قیمت خودش را دارد! و بهای آن فقط و فقط صداقت است. نمایش شماره ادمین کانال، به معنای هک شدن نیست؛ اما در فرهنگ کاربران عزیز ایرانی، یک ایراد مهم است که بابت آن از همه پوزش می طلبیم."

فکر میکنید تلگرام شما هک شده ؟

برخی کاربران میپرسند که چرا بدون اطلاع و بهصورت خودکار در کانالهای متعدد عضو میشوند؟ عضو شدن بیاجازه در کانالهای تلگرام که به آن جوین اجباری نیز گفته میشود بیشتر به واسطه برخی از تلگرامهای غیررسمی انجام میشود.

به گزارش ایسنا، امروزه نسخههای متعددی از تلگرام ایجاد شده است که قابلیتهایی را نیز به آن اضافه کردهاند. برخی از برنامهنویسان امکان عضویت اجباری را هم به برنامه تلگرام خود اضافه کردهاند تا بتوانند شما را در کانالهایی که میخواهند، عضو کنند.

برای حل این مشکل باید تلگرام غیر رسمی که استفاده میکنید را عوض کنید و یک تلگرام دیگر نصب کنید. در صورتی که مشکل شما همچنان ادامه داشت، برنامههایی که اخیرا نصب کردهاید را بررسی کنید زیرا ممکن است برنامهها این درخواست را ارسال کنند.

در راستای استفاده از شبکههای مجازی از جمله تلگرام کارشناسان به کاربران توصیه میکنند نکات امنیتی را حتما رعایت کنند. در این مطلب که اطلاعات آن از سایت پلیس فتا برگرفته شده برخی نکات امنیتی تلگرام آمده است.

چطور از دانلود خودکار در تلگرام جلوگیری کنیم؟

تلگرام به صورت پیشفرش تمامی تصاویر، صداهای ضبط شده، موزیکها و GIFها را بدون اجازه و درخواست شما به طور خودکار دانلود میکند. به این صورت که اگر در کانالی عضو هستید، با باز کردن آن به سرعت شاهد بارگزاری تصاویر، GIFها و صداهای ضبط شده خواهید بود. خوشبختانه تلگرام تنظیمات خاصی را برای این موارد قرار داده و شما به راحتی میتوانید آنها را کنترل کنید.

برای اعمال این تغییرات وارد منوی تنظیمات شده و از آنجا Data and Storage را انتخاب کنید. در قسمت اول سه گزینه وجود دارد که نحوه دانلود خودکار در شرایط مختلف را توضیح میدهد. When using mobile data تنظیمات مربوط برای زمانی است که از اینترنت سیمکارتتان استفاده میکنید. When connected on Wi-Fi تنظیمات مربوط برای زمانی است که از وایفای برای اتصال به اینترنت استفاده میکنید. در آخر When roaming تنظیمات مربوط برای زمانی است که از رومینگ سیمکارت استفاده میکنید.

اما با توجه به شرایط استفادهتان از اینترنت و تلگرام وارد یکی از بخشهای موجود شوید. بعد از آن منویی نمایان میشود که در آن لیستی از انواع فایلها قرار گرفته است.

کنار هر کدام یک چکباکس وجود داشته که شما توسط آن میتوانید فایلهایی را که میخواهید به طور خودکار دانلود شوند را تیک بزنید و تیک بقیه را پاک کنید.

با انجام این کار دیگر فایلهایی که تیکشان را برداشتهاید، به صورت خودکار دانلود نمیشوند و اگر شما نیاز به دانلودشان داشتید، میتوانید به صورت دستی به بارگذاری آنها اقدام کنید.

از سوی دیگر پس از حرف و حدیثهای پیش آمده در مورد هک شدن اکانت تلگرام و در دست افتادن تمامی اطلاعات اکانت و گوشی در اختیار هکر، با بکاربردن چند ترفند جزئی و کاربردی میتوانید از هک کردن تلگرام به واسطه هکرها جلوگیری کنید.

روش اول رمز گذاری روی برنامه تلگرام است که برای این کار اول وارد برنامه تلگرام شوید، به قسمت تنظیمات ( settings) وارد شوید و بعد گزینه privacy and security را انتخاب کنید. سپس گزینه passcode lock را انتخاب کنید. در این مرحله رمز مورد نظر خود را وارد کنید. عملیات رمزگذاری در این مرحله به پایان رسیده است و در قسمت بالا آیکون قفل باز ظاهر شده است اما این امکان وجود دارد که هنگام خروج فراموش کنید. پس روی قفل کلیک کنید که اگر بخواهید به صورت اتوماتیک این کار انجام شود، در قسمت پسورد لاک گزینه auto lock را انتخاب و مقدار آن را به زمان دلخواه خود تغییر دهید تا در زمان تنظیم شده به طور اتوماتیک تلگرام قفل شود.

اما روش دوم؛ وارد برنامه تلگرام شوید، به قسمت تنظیمات وارد شوید و وارد قسمت privacy and security شوید و گزینه two – step verification را انتخاب کنید و روی گزینه set additional password کلیک کنید، در این قسمت ایمیل و پسورد را با دقت وارد کنید چرا که این پسورد در آینده برای شما نیاز خواهد بود؛ پس از وارد کردن پسورد و ایمیل با پیغامی روبه رو می شوید که باید ایمیل خودتان را چک کنید.

تلاش مایکروسافت برای جلوگیری از دسترسی دولتها به دادههای شخصی

همکاران سیستم- شرکت مایکروسافت از مدتها قبل بر این مسئله تاکید داشت که قوانین مرتبط با حریم شخصی دادهها نیازمند آن است که در کنگره آمریکا مطرح شود و دادگاههای این کشور نباید در مورد آن اظهار نظر کنند.

این طور به نظر میرسد که مایکروسافت هم اکنون یک گام جلوتر رفته است تا اهداف خود را در این زمینه محقق کند. طبق آخرین اخبار منتشر شده، روز گذشته قانون CLOUD به معنی تعریف قانونی استفاده از داده خارج از کشور به لایحه عمومی کشور آمریکا اضافه شد.

به گزارش وبسایت Zdnet، قانون که با نام CLOUD Act شناخته میشود یک چارچوب کاری قضایی ایجاد میکند که به نحوه اجرای قانون برای دسترسی به دادهها بین کشورهای مختلف اشاره دارد. این قانون توط اعضای کنگره در هر دو حذب آمریکا مورد پشتیبانی قرار گرفته است و البته وزارت دادگستری آمریکا و جمعی از شرکتهای بزرگ از جمله مایکروسافت، اپل، گوگل و فیسبوک نیز آن را تایید کردند.

دیوان عالی آمریکا اواخر ماه گذشته جلسات متعددی را با مایکروسافت برگزار کرد تا دولت آمریکا بتواند قوانین جدید خود را در رابطه با حریم خصوصی در حوزه دادهها وضع کند. بر اساس آخرین گزارشات افرادی که در این جلسات حضور داشتند، مایکروسافت اظهار داشته است که دادههای ذخیره شده در سرورهای خارج از مرزهای آمریکا نباید به گونهای باشد که دولتها با رای دادگاههای مختلف بتوانند به آن دسترسی پیدا کنند. قانون ارایه شده در این زمینه تا پیش از پایان ژوئن ۲۰۱۸ به تصویب نهایی نمیرسد، با این وجود این احتمال وجود دارد که CLOUD Act هرگز به تصویب نهایی نرسد.

حمله گسترده هکرها به اروپا از طریق فلش

همکاران سیستم- یک گروه هکری با استفاده از روشهای بهروز شده حملات سایبری، در قالب بخشی از فعالیتهای یک کمپین زیرزمینی یکی از دولتهای اروپایی را هدف قرار داد. کارشناسان امنیتی از این اقدام به عنوان ادامه تلاش برای فعالیتهای جاسوسی در اتحادیه اروپا یاد کردند.

به گزارش وبسایت Zdnet؛ آخرین کمپین تشکیل شده توسط گروه Fancy Bear که البته با نامهای Sofacy و APT۲۸ هم شناخته میشود، احتمالا به روسیه وابسته است و محققان امنیتی مرکز «پائولو آلتو نتورک» آن را شناسایی کردهاند.

محققان دریافتند کمپین مذکور در تاریخ ۱۲ مارس ۲۰۱۸ شکل گرفته است و سپس در تاریخ ۱۴ مارس فعالیت خود را به انجام رسانده است. گروه Sofacy در این حملات یک نسخه بهروز شده از DealersChoice را در اختیار گرفتند. پلتفرم DealersChoice قادر است از آسیبپذیری نرمافزار فلش استفاده کند تا از این طریق بتواند به صورت مخفیانه حملات مخرب بدافزاری را در سیستمهای مورد نظر خود اعمال کند.

نسخه بهروز شده پلتفرم DealersChoice تکنیک جدیدی را برای فرار شامل میشود که کارشناسان اعلام میدارند پیش از این با چنین تکنیکی مواجه نشدهاند. در این روش نرمافزار فلش به صورت ویژه مورد هدف قرار میگیرد و یک صفحه خاص از سند مربوط به کدهای آلوده به کار گرفته میشود تا حمله بر اساس آن اجرا شود.

حمله به سازمانهای وابسته به دولت اروپا که از طریق پست الکترونیکی آلوده صورت گرفته است، پیش از این هم مشاهده شده بود و هکرها ایمیل را با فایل Word آلوده ارسال کردند